摘要:在当前社会各个领域数据量不断增长的环境下,"大数据"出现,给数据传递、数据分析、数据保存提供了新的方向。在大数据背景下,数据传递和保存不会受到空间、地域等因素限制,人们对数据库的依赖性随之升高。而大数据技术在给人们提供便利的同时,也给网络信息安全提出了新的要求。为了保证信息传递、保存的安全性,需要结合网络发展要求,制订一套完善的网络信息安全管理对策。结合网络信息安全的内涵概述,重点分析了大数据时代计算机网络安全隐患问题,根据分析结果,提出了大数据下的计算机网络安全防护对策。

关键词:计算机网络; 安全技术; 安全隐患; 对策; 研究

目录

1大数据时代计算机网络安全问题………………………………………………………………………………1

1.1恶意攻击………………………………………………………………………………2

1.2病毒………………………………………………………………………………2

1.3软件漏洞与后门………………………………………………………………………………2

2大数据时代下网络信息安全云存储系统的设计及应用………………………………………………………………………………3

2.1系统及其主要模块………………………………………………………………………………4

2.2实现系统中信息安全管理功能的主要技术………………………………………………………………………………4

3结语………………………………………………………………………………5

文内图表………………………………………………………………………………6

图1网络信息安全云储存系统框架………………………………………………………………………………6

参考文献………………………………………………………………………………7

计算机网络安全管理也就是根据网络性能,通过采取不同安全管理技术和对策,避免网络系统在运行过程中遭受不法人员攻击,导致网络系统中重要信息丢失、泄露,保证网络安全运行。网络自身具有开放性特点,网络安全问题频繁出现,做好计算机网络安全管理工作具有重要意义。

1 大数据时代计算机网络安全问题

1.1 恶意攻击

恶意攻击包括主动攻击、被动攻击。其中,主动攻击也就是破坏用户网络及信息,如盗取、篡改、破坏等。如果达到目标,则对方计算机网络系统将不能正常运行,情节严重者也会造成计算机网络系统瘫痪。而被动攻击则是为了盗取重要信息,在网络用户没有察觉的情况下私自盗取用户重要信息,如策划案、个人信息等,但是不会给用户网络系统带来影响。

1.2 病毒

计算机病毒可以通过各种方法和途径进入到计算机系统中,如果满足要求则立即激活,通过修改程序将自己拷贝到计算机系统中,使得计算机系统受到感染,破坏计算机系统中重要资源[2].随着科学技术水平地提高,病毒类型和传播速度发生了巨大变化,具有隐藏性和破坏性,这给计算机网络运行带来严重威胁。

1.3 软件漏洞与后门

不管是计算机软件,还是第三方软件,或者是商业免费软件,都会出现一些削减计算机系统安全性和稳定性的问题,这些薄弱环节,容易遭受不法人员的攻击,通过细微错误或者上下文间依赖关系,对系统进行控制。例如,缓冲溢出也就是一种比较普遍的程序错误,而这种错误一般会受到各种复杂因素影响。除了软件漏洞之外,程序工程师为了操作方便,一般会在计算机系统中设有后门,而该秘密一旦泄露,将会给计算机系统运行安全埋下隐患。

2 大数据时代下网络信息安全云存储系统的设计及应用

为有效防控大数据中的网络信息安全威胁,以下提出一种安全云存储系统,借助这一系统,即便在海量大数据中的网络环境下,仍能实现用户信息的安全管理。

2.1 系统及其主要模块

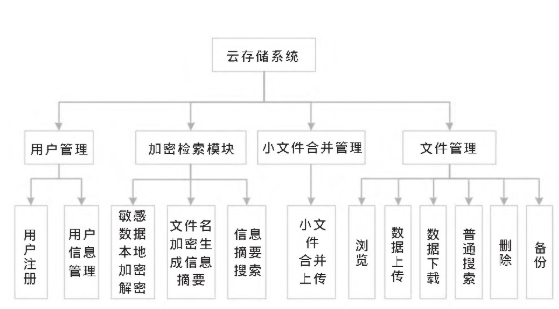

在系统设计中,通常是把Java开发语言融入到Struts2框架技术中,在JSP作用下实现界面设计。并且,基于分布式文件系统作用下,建立安全云存储系统。在该系统中,主要由4部分组成,也就是用户管理、加密检索模板、小文件合并管理以及文件管理。网络信息安全云储存系统框架如图1所示。

图1 网络信息安全云储存系统框架

(1)用户管理

用户为了能够掌握云储存系统使用权,应提前完成注册。所以,用户在登录之前,应该在指定网站注册个人账号,在用户注册中,需要根据Ajax技术对用户信息进行验证,如果用户名称已经被注册,用户则会接收到一个红色提示,表示该用户名已经被注册,需要重新设计用户名,并且用户名不可为空白。对注册账户密码确定,避免个人账户随意被注册,之后用户填写邮箱,完成注册。

(2)加密检索

为了保证云储存系统中用户信息安全,对于一些重要用户信息,应做好加密处理工作。采用对称加密技术对大量明文数据加密处理,和非对称加密算法比较,在运行速度上有一定优势。本次探究采取改进DES算法对明文数据加密处理,根据MD5算法加密文件形成数据摘要和索引,之后把加密数据传递到云服务平台中,通过数据摘要获取文件名称,对加密文件解密处理,最后获取明文信息。

(3)文件管理

文件管理模板完成对系统中各项文件进行日常操作处理,其中蕴藏文件浏览、文件传递、文件下载等内容,文件管理模板整合用户对云储存基本功能要求。

(4)小文件合并管理

分布式文件系统一般是在大数据背景下产生,为数据分析提供有效的数据信息。所以,HDFS默认划分成多个小储存,对于储存量小于64兆的文件,每个文件依然可以根据最小块64兆存储,在这种情况下,使得分布式文件系统储存空间大量消耗。因此,本次探究需要把多个小文件合并成一个大文件,并将其上传到指定系统中,这样可以节约系统储存空间,降低名称节点负载。

2.2 实现系统中信息安全管理功能的主要技术

(1)加密技术

在海量的大数据下,这一系统通过加密技术也就是对信息进行伪装处理,包括明文、算法、密文及密钥等部分,让信息不被其他非法用户恶意盗取与识别。其中,密钥管理作为重要内容,该技术具备较强的综合型特点,包含密钥形成、检查、传递和消除等内容。在计算机网络安全管理中,可以采取数据签名技术,其作为一种公开密钥加密技术,也就是在私有密钥的作用下对报文摘要进行加密处理,让其和原信息相融合。在使用数据签名技术时,发送方从文本中形成128位单向散列值,利用私有密钥将散列值加密传递出去,形成数字签名。把数字签名附件同报文一起发送给接收方,接收方从原始报文中对128位散列值进行计算,通过发送方提供的公开密钥进行解密处理。在此阶段,如果上述散列值相同,则接收方可以确认数字签名出处。结合实践得知,通过使用数字签名技术,能够实现对报文验证、识别,保证报文信息的安全性和完整性。数字签名技术应用流程在于:发送方利用Hash函数将信息数据进行处理,将其转变成信息摘要。发送方将私人密钥和信息通过DE形式进行计算,获取数字签名。把数字签名和数据一同传递出去,接收方通过相同方法计算数据信息,形成新的信息摘要[4].接收方采取DES算法,根据公布的密钥形成数据签名。在此过程中,从接收信息数据中获取附加数字签名,把上述两个数字签名比较分析,如果两者相同,则表示该数据签名经过验证,反之,如果数字签名没有经过验证,则信息发送以后可能被篡改或者伪造。

(2)用户识别与入侵检测技术

在系统中,采取用户识别技术,让其具有正确判断用户的能力,防止数据非法传递和恶意修改,保证网络系统运行的安全性和稳定性。在实际应用中,通过采取口令、标示等方法,对用户信息识别处理。入侵检测技术作为现阶段网络系统运行安全中广泛采取的方法,其能够识别网络入侵状况,及时报警并防护处理。入侵检测技术对一般网络协议有着较强的保护性,通过设计节点入侵对系统运行情况进行检测,把节点日志和网络数据进行过滤处理,防止遭受恶意入侵。

(3)多个网络管理的协议优化适配

除上述安全防护的措施外,还可从其他方面加强管理。在计算机网络中,通过各网络协议完成信息交互,但是可用网络管理协议并非是唯一的,各种网络管理协议功能集合特点一般产生于非空交集中,由于在网络管理过程中,时常会面临一些通用现象,需要得到各种网络管理协议的支持。在具体应用正好处于该交集中时,需要根据使用哪种协议能够让网络管理效率加快就采取哪种协议,决定具体使用哪种网络管理协议。在将其运用在计算机网络系统中时,需要结合计算机网络系统运行情况,对自身做出某种配置工作,让系统更满足当前运行状况,从而获取理想运行效果。

计算机系统结合决策来执行,从而实现合理配置。也就是根据辅机标准采取函数,具体为:(Y0,Y1…Yj)=F (X0,X1…Xj);根据决策逻辑功能,用函数表示为:(Z0,Z1…Zj)=G (Y0,Y1…Yj)。其中,X0,X1…Xj表示的是系统决策过程中直接依据,是系统决策过程中的基本依据[5].Z0,Z1…Zj表示的是系统决策以后获得的决策结果,更是系统执行决策过程中的重要依据。计算机设置以这一函数逻辑进行协议优适配,防止协议混乱,提高了安全性。

(4)其他网络系统安防措施

首先,在系统中安装正版杀毒软件。为了保证计算机系统运行安全,通过安装杀毒软件,能够让计算机使用最新操作信息,并及时利用官方软件补丁及时修复系统中漏洞问题,保证系统运行的安全性和稳定性。网络病毒可以在通信网络中扩散,对网络运行安全性有着直接影响。所以,需要在网络病毒防护中,安装杀毒软件,以此为依据,对数据中心统一杀毒处理,定期更新杀毒系统,发布数据库,安排专业人员负责管理。其次,安装网络安全监测防护系统,做好计算机网络系统日常管理工作。机房网络系统运行管理中,需要采取入侵检测技术,建立管理体系,对外部网络运行情况进行实时监测,动态监测内部网,如果发现异常现象或者恶意行为,及时响应并处理,对漏洞问题及时修复。与此同时,加强人员管理,机房工作人员变动比较大,所以禁止使用变动人员账户,及时对该账户注销处理。

3 结语

在当前社会快速发展情况下,计算机网络系统应用广泛,网络系统安全问题频繁出现,得到了社会各界的广泛关注。在计算机网络安全管理中,为了避免遭受恶意攻击,需要结合实际情况,综合思考各种影响因素,科学构建计算机网络安全防范和管理体系,强化各级人员安全管理意识,引进各种安全防护管理技术,保证计算机网络系统运行安全,避免给用户带来严重损失,给用户提供安全、稳定的网络环境。

参考文献

[1] 冷晓彦。大数据时代的信息安全策略研究[J].情报科学, 2019, 37(12):105-109.

[2] 陈祺。计算机网络信息安全问题的成因及对策[J].电子技术与软件工程, 2019,(23):191-192.

[3] 邢涛。大数据时代下计算机网络信息安全问题探讨[J].计算机产品与流通, 2019,(10):40.

[4] 张华。大数据时代的网络信息安全防护策略探讨[J].计算机产品与流通, 2019,(09):21-22.

[5] 刘珊,王伟。大数据时代下计算机网络信息安全[J].电子技术与软件工程, 2019,(06):188-189.

[6] 闫奕。浅析大数据时代下计算机网络信息安全问题。数码世界, 2020,(7):82-83.

[7] 叶华雄。大数据下计算机网络信息安全与防护分析。中国科技信息, 2020,(12):52-53.

[8] 仇磊。试析大数据时代计算机网络信息安全问题。数字通信世界, 2020,(6):180-181.