5.2 数据对象

整个系统中被处理的数据对象分为四个级别:日志Log,事件Event,告警Alert证据Evidence。

定义5-1:日志(Log)

RL为分布于网络之中的各个网络设备、安全设备及关键主机产生的最原始日志Raw log,如IDS的告警、防火墙的访问日志、服务器的访问日志、漏洞扫描器的扫描结果报告等。这些日志是各个传感器对网络活动的最直接报告,日志格式各有不同。LCA收集这些原始日志,将其发送到日志接收器之前,会对日志进行必要的预处理。预处理包括增加产生日志的传感器的类型STYPE及传感器ID号SID,预处理之后产生的数据对象为Log。

不同设备产生的日志具有不同的格式,以下是一些典型的日志分析。

1,入侵检测系统Snort的告警日志

snort的告警日志中信息字段包括:产生告警时间、攻击特征编号(Signature ID ) ,攻击名称、攻击类型、告警优先级、协议、源IP地址和源端口、目的IP地址和目的端口。

图5-2为Snort产生的告警日志实例。

图中所示的告警反映了入侵源( 202.77.162.213 )对目标主机(172.16.115.20)进行扫描探测,并利用Sadmind漏洞来获取Root权限的整个入侵过程。

图1

2. Web服务器IIS的访问日志

IIS的访问日志中信息字段包括:时间、客户端IP地址、服务器IP地址、服务器端口、访问方法、URL、服务器应答码。

图5-3为IISS.O服务器产生的web访问日志示例。

图2

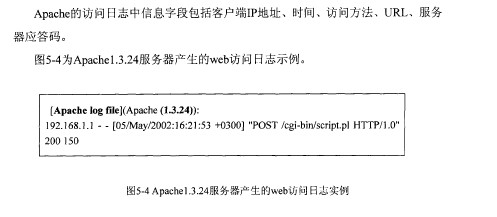

图3

4.防火墙IPTables的访问日志

IPtables的访问日志中信息字段包括时间、主机名、数据包进出的物理接口名、进出物理接口MAC地址、数据包的源IP地址、目的IP地址、协议、源端口、目的端口,以及数据包的IP头部和运输层头部的其他一些信息。

图5-5为IPTables产生的访问日志示例。

图4

通过对原始日志所含信息的分析,我们可以大致将这些日志分为两类:事件日志和连接日志,事件日志的核心是描述了曾经发生的事件,连接日志的核心是描述了某一网络连接的有关信息。NIDS, HIDS产生的告警、服务器的错误日志、操作系统的事件日志等属于事件日志类,防火墙的访问日志、服务器的访问日志、流量监视软件的日志等属于连接日志类。我们对异构数据的格式化工作就是将收集到的原始日志按照这两个类来分别处理。

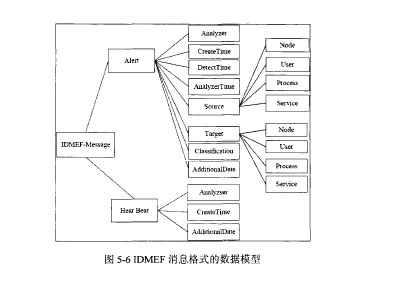

我们以IDMEF为基础进行了扩充,图5-6是IDMEF消息格式的数据模型,图5-7给出了本文使用的Event的结构映射为Java中的类。其中sensorType和sensorID分别为Log中的STYPE和SID; priority为管理员制定策略时设置,体现了某种攻击从管理员视角来看的优先级;threat反映了该事件所代表的攻击对系统的威胁程度;reliability反映了该事件所代表的攻击的真实性和成功概率。

图5

将异构的日志信息统一为Event的结构,需要针对不同类型的传感器的日志特点进行定制的数据清理和数据转换,包括去除无用属性,补充遗漏值,做必要的类型转换以及字段合并等操作,这些工作由特定的脚本程序来完成,最后根据时间戳对Event进行序列化,形成时序数据(Sequential data)。

图6

Alert仍是零碎、片面的信息,为更全面地描述入侵,必须将相关的Alert进行关联分析,挖掘出Alert中蕴含的计算机犯罪的主体、客体、客观事实等信息,也就是描述出发起入侵者、入侵目标以及入侵过程,这样才形成真正的具有说服力的证据Evidenceo证据分析的过程就是将LCA从各个sensor收集到的原始日志进行一步一步的处理,最终形成能被法庭理解和接受的证据。

返回本篇论文目录查看全文 上一章:入侵模式的发现及可视化表示 下一章:基于入侵关联图的入侵模式发现