摘 要: 网络安全的一个严峻考验是内部威胁, 如信息泄露, 其危害远远大于外部攻击。文章概述了内部威胁的产生及特点, 介绍了内部威胁的相关检测技术在国内外研究的现状, 列举了当前用于内部威胁的主流检测模型, 并从数据量、数据特征、攻击种类、公布时间、优缺点和应用领域等六个方面, 简单对比了国内外专家在内部威胁检测领域所选用的数据集, 最后分别从人工智能和云平台方面展望了内部威胁检测领域的研究方向。

关键词: 内部威胁; 检测模型; 信息泄露; 网络安全;

Abstract: A severe test of network security is insider threat, such as information leakage, its harm is far greater than outsider attack. This paper summarizes the generation and characteristics of insider threat, introduces the current research status of insider threat detection technology at home and abroad, and makes a simple comparison between domestic and foreign experts in the field of insider threat detection from six aspects of the amount of data, data characteristics, the types of attacks, timing, advantages, disadvantages and application fields. Finally, puts forward the research directions in the field of insider threat detection from the aspects of artificial intelligence and cloud platform respectively.

Keyword: insider threat; detection model; information leakage; network security;

0、 引言

随着大数据、云计算蓬勃发展, 计算机相关产品在我们生活中扮演着重要角色, 我们在享受的同时, 信息安全成了不可忽视的安全隐患, 数据的非法获取成了互联网环境下的巨大威胁, 特别是内部威胁, 具有一定的透明性, 发生在安全边界之内, 相对于外部攻击更隐蔽, 对整个网络安全环境提出了严峻挑战。

美国防部海量数据库[1]监测、分析和识别单位雇员的行为是否给国防部带来危险;2013年斯诺登事件中内部人员通过私人渠道公开内部数据引起媒体广泛关注;2017年3月, Dun&Bradstreet (邓白氏) 的52GB数据库遭到泄露, 这个数据库中包括了美国一些大型企业和政府组织 (包括AT&T, 沃尔玛、Wells Fargo, 美国邮政甚至美国国防部) 的3300多万员工的信息和联系方式等;2014年1月, 韩国信用局内部员工窃取了2000万银行和信用卡用户的个人数据, 造成韩国历史上最严重的数据泄露事件, 但这只是内部威胁安全的冰山一角。SailPoint的调查显示, 被调查者中20%的人表示只要价钱合适会出卖自己的工作账号和密码。即时内部威胁检测系统 (ITDS) 是一项昂贵而复杂的工程, 但是情报界, 国防部, 公司都在研究相关检测模型。

截止2016年4月公安部部署打击整治网络侵犯公民个人信息犯罪专项行动以来, 全国公安机关网络安全保卫部门已经查破刑事案件1200余起, 抓获犯罪嫌疑人3300余人, 其中银行、教育、电信、快递、证券、电商网站等行业内部人员270余人[2]。

国内外内部威胁事件不断发生, 内部威胁应对形式严峻, 需要社会各界的高度重视, 首要工作是分析内部威胁的特征, 从而研究可能的应对方案。

1、 内部威胁的产生

1.1、 相关术语

内部威胁, 一般存在于某一个企业或组织的内部, 内部的人员与外界共同完成对团队信息的盗窃和交易。

定义1内部威胁攻击者一般是指企业或组织的员工 (在职或离职) 、承包商以及商业伙伴等, 其应当具有组织的系统、网络以及数据的访问权。

内部人外延是指与企业或组织具有某种社会关系的个体, 如在职员工, 离职员工, 值得注意的是承包商与商业伙伴扩展了内部人的范围, 即“合伙人”也是潜在的内部攻击者;内涵则是具有系统访问权。

定义2内部威胁是指内部威胁攻击者利用合法获得的访问权对组织信息系统中信息的机密性、完整性以及可用性造成负面影响的行为。

内部威胁的结果是对数据安全造成了破坏, 如机密性 (如数据窃取) 、完整性 (如数据篡改) 以及可用性 (如系统攻击) 等。

企业或者组织信息化程度已经深入日常管理, 尽管企业或组织努力保护自身数据, 但身份盗窃、数据库泄露和被盗密码问题仍然是企业组织面临的主要挑战。如今, 组织面临的最大挑战之一是内部人士的系统滥用, 他们的行为深深植根于不遵守监管标准。已经确定, 信息安全防御中最薄弱的环节是人, 这意味着最严重的威胁来自内部人员。

因此, 内部威胁产生, 主要有两方面原因: (1) 主体原因, 即攻击者有攻击的能力, 行为完成一次攻击; (2) 客体原因, 一次攻击能成功都是因为被攻击对象存在漏洞或者缺乏监管。

1.2、 内部威胁的分类

内部威胁[3]有三种主要的分类:偶然的、恶意的和非恶意的。

偶然的威胁通常是由错误引起的。例如, 由于粗心大意、对政策的漠视、缺乏培训和对正确的事情的认识, 员工可能不会遵循操作流程。恶意的威胁是指故意破坏组织或使攻击者受益。例如, 信息技术 (IT) 管理员因心怀不满而破坏IT系统, 使组织陷入停顿。在许多事件中, 当前和以前的管理员都是因各种动机故意造成系统问题。非恶意的威胁是人们故意采取的行动, 而不打算破坏组织。在非恶意威胁中, 其动机是提高生产力, 而错误的发生是由于缺乏培训或对政策、程序和风险的认识。

1.3、 内部威胁特征

⑴高危性内部威胁危害较外部威胁更大, 因为攻击者具有组织知识, 可以接触核心资产 (如知识产权等) , 从而对组织经济资产、业务运行及组织信誉进行破坏以造成巨大损失。如2014年的美国CERT发布的网络安全调查显示仅占28%的内部攻击却造成了46%的损失。

⑵隐蔽性由于攻击者来自安全边界内部, 所以内部威胁具有极强的伪装性, 可以逃避现有安全机制的检测。

⑶透明性攻击者来自安全边界内部, 因此攻击者可以躲避防火墙等外部安全设备的检测, 导致多数内部攻击对于外部安全设备具有透明性.

⑷复杂性 (1) 内外勾结:越来越多的内部威胁动机与外部对手关联, 并且得到外部的资金等帮助; (3) 合伙人:商业合作伙伴引发的内部威胁事件日益增多, 监控对象群体扩大; (3) 企业兼并:当企业发生兼并、重组时最容易发生内部威胁, 而此时内部检测难度较大; (4) 文化差异:不同行为人的文化背景会影响其同类威胁时的行为特征。

2 、内部威胁模型

学界曾经对内部威胁提出过诸多的行为模型, 希望可以从中提取出行为模式, 这部分主要的工作开始于早期提出的SKRAM模型与CMO模型, 两个模型都从内部攻击者的角度入手, 分析攻击者成功实施一次攻击所需要具备的要素, 其中的主观要素包括动机、职业角色具备的资源访问权限以及技能素养, 客观要素则包括目标的内部缺陷的访问控制策略以及缺乏有效的安全监管等。

根据内部威胁产生的原因, 内部威胁的模型也可分为两类:基于主体和基于客体。其中基于主体模型主要代表有CMO模型和SKRAM模型, 这也是最早的内部威胁模型。

2.1、 基于主体的模型

CMO模型[4]是最早用于内部攻击的通用模型, 这都是单纯从攻击者的主观方面建立的模型, 没有考虑到客观因素, 如由于资源所有者内部缺陷的访问控制策略及其缺乏切实有效的安全监管。攻击者成功实施一次攻击主观方面所需要具备的要素即: (1) 能力 (Capability) , 进行内部攻击的能力, 包括文化层次, 技术水平等能力; (2) 动机 (Motive) , 内部攻击的动机, 有因为工作不满, 换取利益等; (2) 机会 (Opportunity) , 不是每个人都有机会攻击, 有攻击的能力, 也有动机, 但是还得有合适的机会把动机转化人实际行动。

SKRAM模型[5]是Parker等人在早期的CMO模型基础上进行的改进, 即需要具备的要素有: (1) 技能 (Skills) , 也即是内部攻击者的能力; (2) 知识 (Knowledge) , 包括内部攻击者的知识水平, 文化素养; (3) 资源 (Resources) , 职业角色具备的资源访问权限; (4) Authority; (5) 动机 (Motives) 。

Jason等人[6]提出内部人员成为了具有攻击动机的内部攻击者, 主观要素是用户的自身属性, 主要影响、反映内部人的当前心理状态, 这些要素主要包括三类:一类是包括内部人的人格特征等内在心理特征, 另一类包括精神病史或违法犯罪史等档案信息以及现实中可以表征心理状态变化的诸多行为, 最后一类则是内部人在组织中的职位、能力等组织属性。

2.2 、基于客体的模型

CRBM模型[7] (Role-Based Access Control) 是基于角色访问控制。通过扩展基于角色的访问控制模型来克服内部威胁的局限性, 引入了CRBM (复合基于角色的监视) 方法。CRBM继承了RBAC的优点, 将角色结构映射为三个:组织角色 (Organization Role, OR) 、应用程序角色 (Application Role, AR) 和操作系统角色 (Operating System Role, OSR) 。

李殿伟等人[8]将访问控制与数据挖掘相结合, 设计了一种基于角色行为模式挖掘的内部威胁检测模型, 提出了一种基于用户角色行为准则、行为习惯与实际操作行为匹配的内部威胁预警方法。文雨等人[9]提出一种新的用户跨域行为模式分析方法。该方法能够分析用户行为的多元模式, 不需要依赖相关领域知识和用户背景属性, 针对用户行为模式分析方法设计了一种面向内部攻击的检测方法, 并在真实场景中的5种用户审计日志, 实验结果验证了其分析方法在多检测域场景中分析用户行为多元模式的有效性, 同时检测方法优于两种已有方法:单域检测方法和基于单一行为模式的检测方法。

2.3 、基于人工智能的模型

传统的内部威胁检测模型主要是基于异常检测、基于角色等相关技术, 随着人工智能的兴起, 利用机器学习等相关算法来建立内部威胁模型占据主要地位。这种模型, 建立网络用户的正常行为轮廓, 并利用不同的机器学习算法进行训练, 实现了检测准确率高的优点, 但是效率较低。

Szymanski[10]等人使用递归数据挖掘来描述用户签名和监视会话中的结构和高级符号, 使用一个类SVM来测量这两种特征的相似性。郭晓明[11]等提出一种基于朴素贝叶斯理论的内部威胁检测模型。通过分析多用户对系统的命令操作行为特征, 对多用户命令样本进行训练, 构建朴素贝叶斯分类器。Yaseen等人[12]研究了关系数据库系统中的内部威胁。介绍知识图谱 (KG) , 展示内部人员知识库和内部人员对数据项的信息量;引入约束和依赖图 (CDG) , 显示内部人员获取未经授权知识的路径;使用威胁预测图 (TPG) , 显示内部人员每个数据项的威胁预测价值 (TPV) , 当内部威胁发生时, TPV被用来提高警报级别。梁礼[13]等人提出基于实时告警的层次化网络安全风险评估方法, 包含服务、主机和网络三级的网络分层风险评估模型, 通过加权的方式计算网络各层的安全风险值。分别以实验室网络环境及校园网环境为实例验证了方法的准确性和有效性。

2.4、 基于交叉学科的模型

随着内部威胁的不断发展, 内部威胁的研究领域不断扩展, 基于心理学、社会学等方面也出现新的研究思路。

Tesleem Fagade等人[14]提出了信息安全如何嵌入到组织安全文化中。组织文化被描述为在人、过程和政策之间保持联系的共同价值观、行为、态度和实践。建议将安全管理与治理结合到组织行为和行动文化中, 这是最有效的。习惯性行为传播, 通常需要共同努力打破常规。如果组织想要养成安全行为的习惯, 那么也许一个与组织安全文化的方向一致的长期目标是一种更好的方法, 而不是专注于快速认证状态, 然后假设所有的技术和人工过程都是安全的。组织安全文化被定义为被接受和鼓励的假设、态度和感知, 目的是保护信息资产, 从而使信息安全的属性和习惯得以实现。

匡蕾[15]采用了基于蜜罐技术的检测模型;B.A.Alahmadi[16]等人对用户的网络行为建立关联, 从而检测出潜在的内部威胁。首先从用户浏览的网页中提取出文本信息, 建立向量;其次建立词向量与语言获得和词汇计数, 然后通过建立的Word-LIWC关系矩阵与已有的LIWC-OCEAN关系矩阵结合得到词向量的关系矩阵。OCEAN代表大五人格:开放性 (Openness) 、尽责性 (Conscientiousness) 、外倾性 (Extraversion) 、宜人性 (Agreeableness) 、情绪稳定性 (Neuroticism) ;计算用户浏览的新网页中的词向量OCEAN值与日常值的欧氏距离, 根据距离的大小判定行为的异常。

3 、内部威胁常用数据集

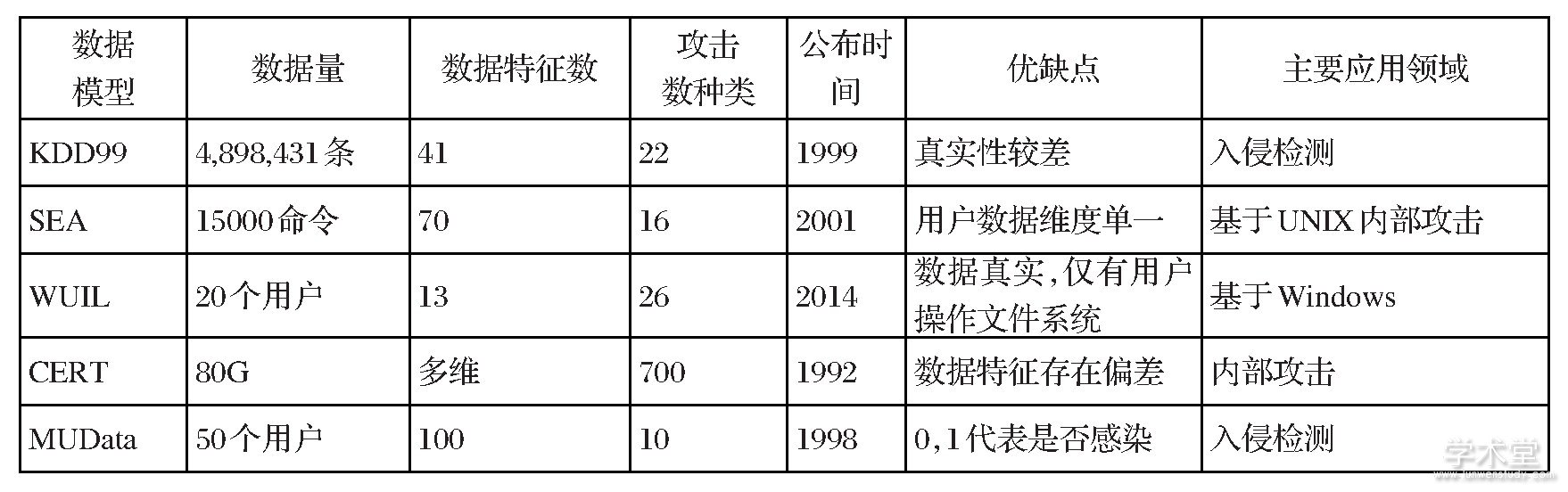

目前有很多公开的数据集, 如:KDD99数据集, SEA数据集、WUIL数据集和CERT-IT数据集, 表1对主要数据集进行了对比。

⑴KDD99数据集:KDD99[17] (Data Mining and Knowledge Discovery) , 记录4, 898, 431条数据, 每条数据记录包含41个特征, 22种攻击, 主要分为以下四类攻击:拒绝服务攻击 (denial of service, DoS) 、远程到本地的攻击 (remote to local, R2L) 用户到远程的攻击 (user to remote, U2R) 和探测攻击 (probing) 。

Putchala[18]将GRU应用于物联网领域的入侵检测, 在KDD99数据集上进行实验, 得到的准确率高于99%。基于卷积神经网络的入侵检测算法在KDD99的实验下, 比经典BP神经网络和SVM算法有提高。

⑵SEA数据集:SEA数据集涵盖70多个UNIX系统用户的行为日志, 这些数据来自于UNIX系统acct机制记录的用户使用的命令。SEA数据集中每个用户都采集了15000条命令, 从用户集合中随机抽取50个用户作为正常用户, 剩余用户的命令块中随机插入模拟命令作为内部伪装者攻击数据。

⑶WUIL数据集:WUIL数据集通过借助Windows的审计工具, 他们实验记录20个用户的打开文件/目录的行为, 每条记录包含事件ID、事件时间以及事件对象及其路径信息 (如文件名与文件路径) 。

⑷CERT-IT数据集:CERT-IT (Insider Threat) 数据集[19]来源于卡耐基梅隆大学 (Carnegie Mellon University) 的内部威胁中心, 该中心由美国国防部高级研究计划局 (DARPA) 赞助, 与ExactData公司合作从真实企业环境中采集数据构造了一个内部威胁测试集。该中心迄今为止最富有成效的内部威胁研究中心, 其不仅建立了2001年至今的700多例内部威胁数据库, 还基于丰富的案例分析不同内部威胁的特征, 提出了系统破坏、知识产权窃取与电子欺诈三类基本的攻击类型, 由此组合形成复合攻击以及商业间谍攻击;此外CERT还建立了内部威胁评估与管理系统MERIT用于培训安全人员识别、处理内部威胁。CERT完整数据集有80G, 全部以csv格式记录用户行为, 包括文件访问权限、文件各种属性以及用户对文件的增删改查、Email收发、移动存储设备、打印机等硬件设备使用记录、HTTP访问及系统登录、工作岗位及工作部门等信息。CERT数据集提供了用户全面的行为观测数据以刻画用户行为模型。

⑸Masquerading User Data数据集:Masquerading User Data[20], 模拟真是用户入侵系统。整个数据集由50个文件组成, 每个文件对应一个用户。该文件包含100行和50列, 每一列对应于50个用户中的一个。每一行对应一组100个命令, 从命令5001开始, 以命令15000结束。文件中的条目是0或1。0代表相应的100个命令没有受到感染。状态1代表它们被感染了。

⑹其他数据集:Mldata[21]数据集包含了869个公开的数据集, 主要是基于机器学习的数据, 包含视频流和键值集群和服务度量的Linux内核统计数据、HDF5等。

表1 常用数据集比较

4、 展望

随着网络系统不断庞大, 互联网技术不断更新, 防范网络攻击需要综合网络测量、网络行为分析、网络流量异常检测及相关检测模型在处理数据时的最新研究成果, 并且还需要有能力分析国内外各种最新网络态势。内部威胁的传统检测方法在模型的特征抽取和模版匹配有一定的局限性, 随着人工智能、云计算、大数据等新技术的成熟, 这些前沿技术在特征抽取和模式匹配时, 检测效率和准确率有较大提升, 目前内部威胁热门研究方向包括:

4.1、 人工智能方向

人工智能已经日趋成熟, 各行各业都在融合人工智能、机器学习等相关算法技术, 在内部威胁检测领域也是一个热点。

利用当前互联网领域前沿的数据分析技术、克隆技术、神经网络算法、人工智能算法等, 在数据采集、身份认证、日志管理、漏洞检测、操作审计环节上改进, 从而大力提高检测的质量和效率。

4.2、 云平台方向

随着云计算的兴起, 云计算面临着很多安全问题和挑战, 特别是具有某些特权的云平台的内部管理人员, 类似郭东峰[22]、张磊等[23]基于云计算平台的内部威胁的研究也是是近年来学术界和工业界共同关注的热点话题。

云平台的资源访问入口管控, 资源使用痕迹, 数据加密方法等云安全防护关键技术也是未来研究方向。

参考文献

[1]崔翀.美国国防部拟建立大规模数据库监控潜在“内部威胁”[J].保密科学技术, 2016.6.

[2] 菏泽警方侦破贩卖个人信息案银行、快递业出了“内鬼”[EB/OL].http://heze.dzwww.com/top/201609/t20160926_14955704.htm, 2016.9.26.

[3] Seymour Bosworth, Michel E. Kabay, Eric Whyne.The Insider Threat[M].https://doi.org/10.1002/978111885-1678.ch13.12, 2015.9.

[4] Wood B., "An Insider threat model for adversary simulation, "SRI International, Research on Mitigating the Insider Threat to Information Systems, 2000.2:1-3

[5] Parker D.B., “Fighting Computer Crime:A New Framework for Protecting Information, ”John Wiley&Sons, Inc.1998.

[6] Jason R.C. Nurse, Oliver Buckley, Philipp A.Legg, Michael Goldsmith, Sadie Creese, Gordon R.T. Wright and Monica Whitty, “Understanding Insider Threat:A Framework for Characterising Attacks, IEEE Symposium on Workshop on Research for Insider Threat Held As Part of the IEEE Computer Society Security&Privacy Workshops, 2014:215-228

[7] Park J S, Ho S M. Composite Role-Based Monitoring (CRBM) for Countering Insider Threats[C]//Symposium on Intelligence and Security Informatics, 2004:201-213

[8]李殿伟, 何明亮, 袁方.基于角色行为模式挖掘的内部威胁检测研究[J].信息网络安全, 2017.3:27-32

[9]文雨, 王伟平, 孟丹.面向内部威胁检测的用户跨域行为模式挖掘[J].计算机学报, 2016.39 (8) :1555-1569

[10] Szymanski B K, Zhang Y. Recursive data mining for masquerade detection and author identification[C]//Information Assurance Workshop, 2004. Proceedings From the Fifth IEEE Smc. IEEE, 2004:424-431

[11]郭晓明, 孙丹.基于朴素贝叶斯理论的内部威胁检测方法[J].计算机与现代化, 2017.7:101-106

[12] Yaseen, Q.&Panda, B. Int. J. Inf. Secur. (2012) 11:269.https://doi.org/10.1007/s10207-012-0165-6.

[13]梁礼, 杨君刚, 朱广良等.基于实时告警的层次化网络安全风险评估方法[J].计算机工程与设计, 2013.7:2315-2323

[14] Fagade T., Tryfonas T. (2016) Security by Compliance?A Study of Insider Threat Implications for Nigerian Banks. In:Tryfonas T. (eds) Human Aspects of Information Security, Privacy, and Trust. HAS 2016.Lecture Notes in Computer Science, vol 9750.Springer, Cham.

[15]匡蕾.基于蜜罐技术的内部威胁检测模型的设计与实现[D].重庆大学, 2014.

[16] B.A.Alahmadi, P.A..Legg, J.R.C.Nurse, “Using Internet Activity Profiling for Insider-Threat Detection, ”12th International Workshop on Security in Information Systems (WOSIS 2015) , 2015.

[17] Information and Computer Science University of California, Irvine[EB/OL].https://kdd.ics.uci.edu

[18] Gao Ni, Gao Ling, Gao Quanli, et al. An intrusion detection model based on deep belief networks[C] Int Conf on Advanced Cloud and Big Data.NJ:IEEE, 2014:247-252

[19] Carnegie Mellon University Software Engineering Institute[EB/OL].https://www.sei.cmu.edu

[20] Matthias Schonlau.Masquerading user data[EB/OL].http://www.schonlau.net

[21] http://mldata.org

[22]郭东峰.基于分层特征云计算模型的电网内部威胁检测[J].计算机测量与控制, 2013.21 (2) :55-57

[23]张磊, 陈兴蜀, 刘亮等.Virt-RSBAC:一种防御云计算内部威胁的框架[J].工程科学与技术, 2014.46 (6) :114-121